La definición clásica de un ataque de denegación de servicios (DoS y DDos) es un ataque dirigido a un sistema de computadores o red que tiene como objetivo causar que determinado recurso o servicio sea inoperativo o inasequible para finalmente lograr la degradación del servidor que lo alberga.

La materialización del ataque se produce debido a la saturación de los puertos con un flujo de información, logrando sobrecargar el servidor así este no podrá seguir prestando sus servicios, pues sus recursos no darán a basto para responder a determinadas cantidades de solicitudes, afectando uno de los pilares principales de la seguridad informática la disponibilidad.

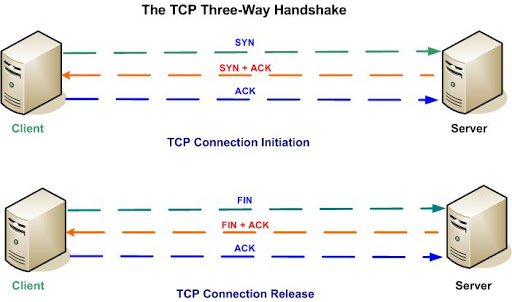

Este ataque es efectuado en la capa de red del modelo OSI, para comprender la esencia de este tipo de ataques es de suma importancia comprender el concepto de Establecimiento de una sesión TCP.

Recuerde:

TCP es un protocolo orientado a conexión. El establecimiento de una sesión permite garantizar que las aplicaciones están listas para recibir los datos y que todos los datos serán recibidos correctamente por el destinatario.

Es posible que los datos se transmitan varias veces por que estos no se reciban a tiempo. Después del cierre de una conexión TCP, la recepción de datos retrasados puede provocar la reapertura del puerto. Para evitar esto, un temporizador (igual a dos veces el TTL IP) se activa y bloquea el puerto.

El Time to Live (TTL) de un paquete IP que viaja por una red se decrementa en 1 cada vez que pasa por un router para evitar que el paquete se mantenga en un bucle indefinido. En efecto, cuando el TTL alcanzad el valor de cero el router solo descarta el paquete.

Seguridad informática Hacking Ético Conocer el ataque para una mejor defensa. Autor ACISSI

La cabecera TCP contiene varios campos booleanos (básicamente de un sólo bit) mas conocidos como «flags» encargados de orquestar el flujo de datos a través de una conexión TCP. Excluyendo las banderas CWE y ECE que son utilizadas para optimizar el flujo en caso de congestión, y evitar latencias en la transmisión existen 6 flags para el control del protocolo TCP. 4 de estas son utilizadas para el establecimiento, mantenimiento y finalización de una conexión TCP, las otras 2 PSH (push) y URG (urgent) [finalizar]…

SYN: Solicita la conexión

ACK: Reconoce (Acknowledge) la conexión

FIN: Finaliza la conexión

RST: Aborta una conexión, por motivos diversos.

Existen varios tipos de ataques DDoS y DoS, a continuación se ilustraran algunos:

Nota: Para este laboratorio se utilizarán 2 máquinas virtuales.

- Ubuntu 18 (Máquina víctima): Dispone de un servidor web Apache para realizar las pruebas.

Kali (Máquina atacante): Dispone de las siguientes herramientas para realizar los ataques (hping3, socktres)

Nota: Para este laboratorio se utilizarán 2 máquinas virtuales.

- Ubuntu 18 (Máquina víctima): Dispone de un servidor web Apache para realizar las pruebas.

- Kali (Máquina atacante): Dispone de las siguientes herramientas para realizar los ataques (hping3, sock trss)

Ataque por Syn Flood

Este tipo de ataque es uno de los más conocidos, consiste en solicitar conexiones y no responder, el servidor queda a la espera y reserva durante un tiempo parte de sus recursos a esta nueva conexión. El objetivo es enviar mas solicitudes de conexión de las que pueda tratar en un intervalo de tiempo. El servidor no podrá satisfacer las necesidades de los clientes reales.

Ataque tipo Slow Loris

Este ataque se caracteriza por provocar una denegación de servicio DoS a servidores web con poco uso de ancho de banda. Consiste en abrir tantas conexiones como pueda el servidor web e intenta mantenerlas abiertas tanto tiempo como sea posible. Para evitar que el servidor cierre la conexión va añadiendo headers a la petición HTTP con el fin de no finalizarla nunca.

Ataque tipo Zero Window

Ataque tipo slow http

DDoS (Distributed Denial of Service)

Similar al DoS, pero el ataque se realiza desde varias máquinas. Un ataque DoS es facil de contrarrestar.

Es suficiente con establecer una regla en el firewall para bloquear la dirección ip del atacante. En el caso del DDoS esto se complica enormemente por que las direcciones IP de origen son muchas y variadas.

Se puede concluir la importancia de contar con herramientas o controles que ayuden a mitigar el riesgo de recibir este tipo de ataques.

Referencias

[] URL

[] URL

https://web.archive.org/web/20090822001255/http://ha.ckers.org/slowloris/